كيفية هكر واختراق الهاتف الذكي لشخص ما – الدليل الكامل

هل تريد معرفة كيفية اختراق هاتف ذكي دون أن يعلم أحد؟ سيبحث لك هذا الدليل في عدة طرق لاختراق هاتف في عام 2019. سأبدأ بالطريقة السهلة ثم ألقِ نظرة على بعض طرق الاختراق البديلة التي قد لا تكون على علم بها.

أولاً ، دعنا نوضح ما يعنيه اختراق الهاتف فعليًا. وفقًا لمعظم تعريفات القاموس – يعني القرصنة “الوصول غير المصرح به إلى البيانات في نظام أو جهاز كمبيوتر”. في حالة قرصنة الهاتف المحمول – الهاتف هو النظام أو الكمبيوتر.

أقوى الخفية التجسس التطبيقات لمراقبة الروبوت، IOS الهاتف الخليوي جهاز اللوحي عن بعد. التطبيقات تحكم أفضل الروبوت الأبوية للأطفال ومراهقون السلامة على الإنترنت.

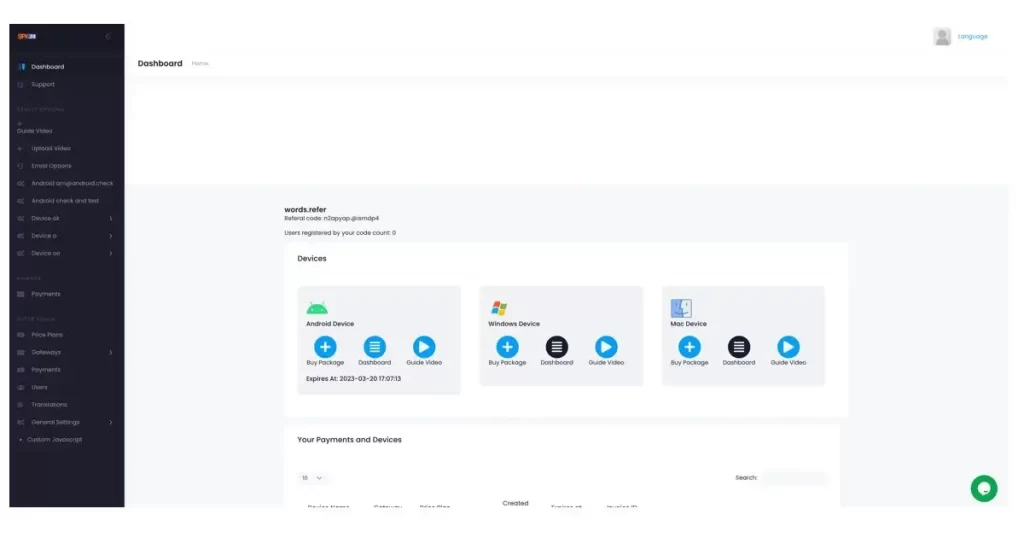

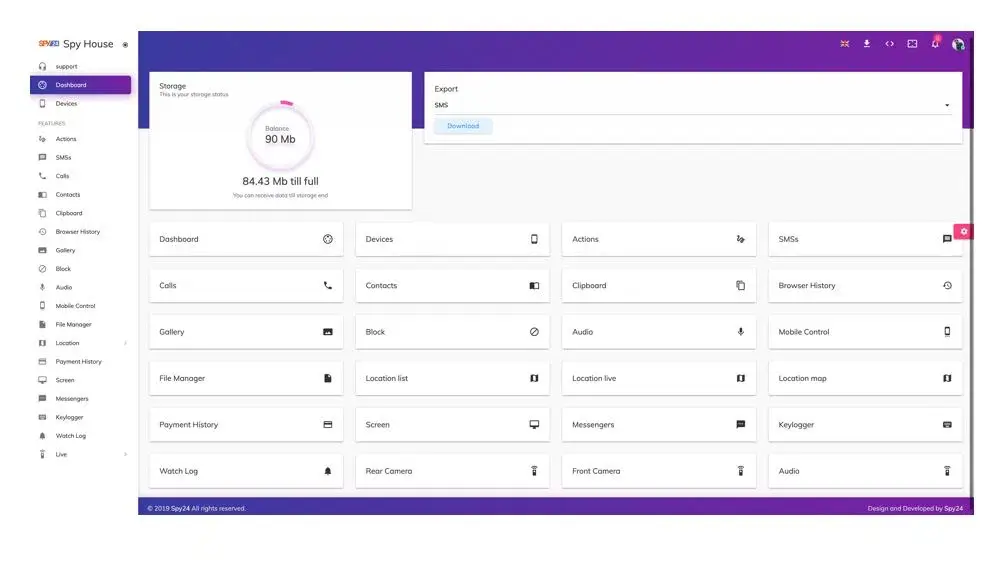

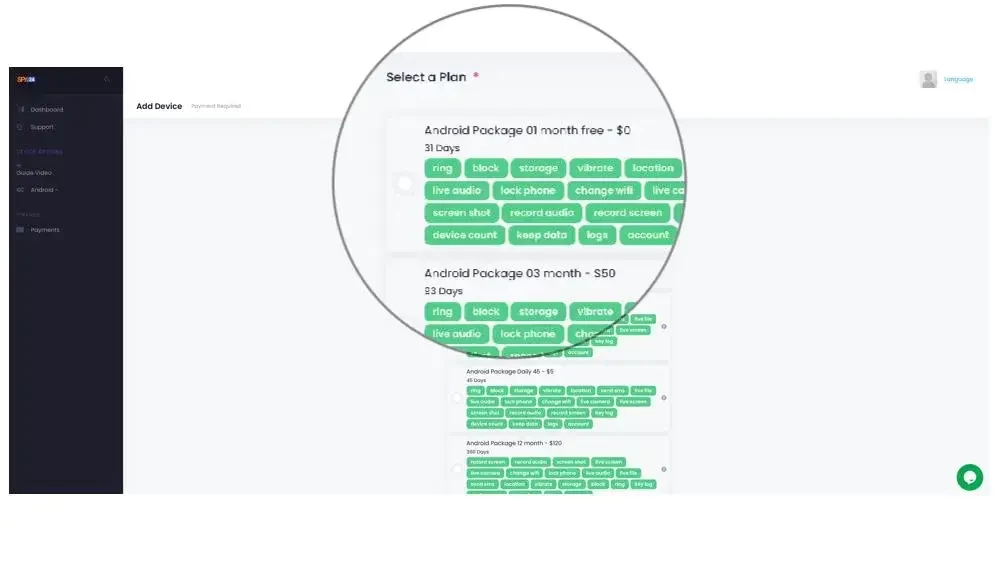

تطبيق تثبيت SPY24 مجانًا أقوى تطبيق تجسس مخفي لمراقبة أجهزة Android والهواتف المحمولة والأجهزة اللوحية التي تعمل بنظام ios عن بُعد. أفضل تطبيق للرقابة الأبوية على نظام أندرويد لأمان الأطفال والمراهقين عبر الإنترنت.

الآن تمتع بحرية مراقبة أجهزة Android و IOS ذات الميزات الحصرية بشكل أفضل من أي وقت مضى ، يمكنك مراقبة جميع سجلات اتصالات الرسائل الصوتية والنصية ، والاستماع إلى المناطق المحيطة ومشاهدتها في الوقت الفعلي ، وإطلاق العنان للأبوة الرقمية باستخدام Android ، تطبيق تجسس على تطبيق IOS للتجسس (القائمة المحيطية والتنصت بالكاميرا الأمامية / الخلفية) تسجيل المكالمات عبر بروتوكول الإنترنت IM على نظام التشغيل Android OS 13 وما فوق مع أكثر من 250 أداة مراقبة في متناول يدك باستخدام برنامج تتبع أندرويد والمراقبة الأبوية.

Table of Contents

الآن أسمح لنفسي أن مراقبة الروبوت، وأجهزة IOS مع ميزات حصرية أفضل من أي وقت مضى

رصد جميع الصوتية والرسائل النصية الاتصالات سجل، استمع و ساعة المحيطة في الوقت الحقيقي إطلاق العنان الأبوة والأمومة الرقمية مع الروبوت، IOS جاسوس التطبيقات Spy360 (المحيطي قائمة وأمامي / كاميرا خلفية المضايقة) عبر بروتوكول الإنترنت تسجيل المكالمات IM على الروبوت OS 10 فأكثر مع 250+ أدوات المراقبة في متناول يدك باستخدام تتبع الروبوت ورصد البرمجيات الأبوية.

الآن ، لست مرتاحًا تمامًا لمصطلح الاختراق لأنه يحتوي على بعض الدلالات غير القانونية. إذا قمت باتباع هذا الموقع ، فستعرف أني أبحث في عمق تطبيقات برامج تجسس للهاتف الخلوي – قم بمراجعة التطبيقات الأكثر شعبية ، وعملت شرح لكيفية استخدامها … واختبرتها بشكل مستمر. يمكن أن يتم كل هذا بطرق قانونية. لا أشجع أي استخدام غير قانوني لتطبيقات التجسس.

ندعو ذلك هو القرصنة أو التجسس أو مراقبة الهاتف الخليوي لشخص ما – كل ذلك يصل إلى نفس النتيجة – الحصول على الوصول إلى البيانات. فكيف يمكنك أن تفعل ذلك؟

الطريق السهل لاختراق الهاتف – سرا

في معظم الحالات ، يكون الهدف كله هو اختراق هاتف أحد الأشخاص دون معرفته ولا يزال بإمكانه الوصول إلى أكبر قدر ممكن من البيانات – هل توافق؟ تطبيقات تجسس الهاتف الذكي هي بالتأكيد أسهل الطرق وأكثرها تكلفة للقيام بذلك … ولا تحتاج إلى أن تكون معالجًا فنيًا.

لديّ مراجعات لتطبيقات التجسس الأعلى تقييمًا على موقع الويب هذا – حيث نقدم تفاصيل كثيرة حول ما يمكن لهذه التطبيقات فعله. يغطي دليل هاتفي جاسوس الرئيسي كل ما تحتاجه للبدء – عليك إلقاء نظرة.

البرنامجان الأكثر مبيعاً اليوم هما mSpy و Flexispy ، وهما منتجان موثوقان قمت باختبارهما واستخدامهما بالفعل. يمكن استخدام كلاهما في وضع التسلل الكامل ، وسيكون من المستحيل اكتشافه تقريبًا.

اطلع على التعليقات للاطلاع على تفاصيل وأسعار كل تطبيق تجسس.

- كيف تعمل برامج التجسس

- هناك طريقتان أساسيتان لتطبيقات التجسس:

- النسخة الكاملة للبرمجيات

هذه هي البرامج التي تقوم بتنزيلها وتثبيتها مباشرة على الهاتف الذي تريد اختراقه. تحتاج إلى الوصول الفعلي إلى الهاتف لبضع دقائق على الأقل.

بمجرد تثبيت تطبيق تجسس يقوم بجمع البيانات من الجهاز المستهدف وتحميلها إلى لوحة معلومات على الإنترنت. يمكنك الدخول عبر الإنترنت (من أي مكان) والاطلاع على جميع المعلومات والأنشطة المجمعة على الهاتف.

تعمل هذه النسخة الكاملة على أجهزة Android و Apple والأجهزة اللوحية. بمجرد تثبيت البرنامج – لا حاجة إلى مزيد من الوصول ويمكنك عرض جميع البيانات عن بعد.

إصدار No Jailbreak

هذه طريقة قرصنة جديدة نسبيًا ولا تتوفر إلا لأجهزة Apple مثل iPhone. لا يتم تثبيت أي برنامج على الهاتف الذي ترغب في اختراقه – وبالتالي ليست هناك حاجة إلى عمل Jailbreak لهواتف Apple.

يعمل هذا الإصدار عن طريق مراقبة النسخ الاحتياطية للهاتف المصنوعة من iCloud – برنامج النسخ الاحتياطي المجاني من Apple لجهاز iPhone إلخ. ولا يقدم بيانات في الوقت الفعلي لأنها تعتمد على تحديثات النسخ الاحتياطي. هناك أيضًا عدد أقل من ميزات المراقبة مقارنة ببرامج الإصدار الكاملة – ولكنها لا تزال أداة اختراق فعالة.

من المحتمل ألا تحتاج حتى إلى الوصول إلى الهاتف الذي تريد اختراقه – طالما تم تكوين النسخ الاحتياطية بالفعل. يجب أن يكون لديك حساب Apple ID وكلمة مرور لحساب iCloud الخاصين بهما.

تم إصدار إصدار No Jailbreak لأول مرة بواسطة mSpy – مما يسمح لأي شخص باختراق جهاز iPhone بسهولة!

ماذا يمكنك ان تراقبه

يدهش الناس دائمًا من مدى قوة تطبيقات التجسس هذه. تقدم برامج القرصنة الفردية قوائم ميزات متقدمة مختلفة.

كمعيار ، تتيح لك جميع تطبيقات التجسس تقريبًا:

الاطلاع على سجلات المكالمات المفصلة ، وقراءة الرسائل النصية ، والاطلاع على بيانات تتبع نظام تحديد المواقع العالمي (حيث يوجد الهاتف مؤخرًا) ، وسجل المتصفح ، ورسائل البريد الإلكتروني ، والصور والفيديو على الهاتف ، وقائمة التطبيقات المثبتة … والقائمة تطول.

تختلف ميزات التجسس المتقدمة – على سبيل المثال ، Flexispy و Xnspy تحتوي على ميزات تسجيل المكالمات حيث يمكنك الاستماع إلى المكالمات الصوتية الفعلية التي يتم إجراؤها أو استلامها على الجهاز المخترق.

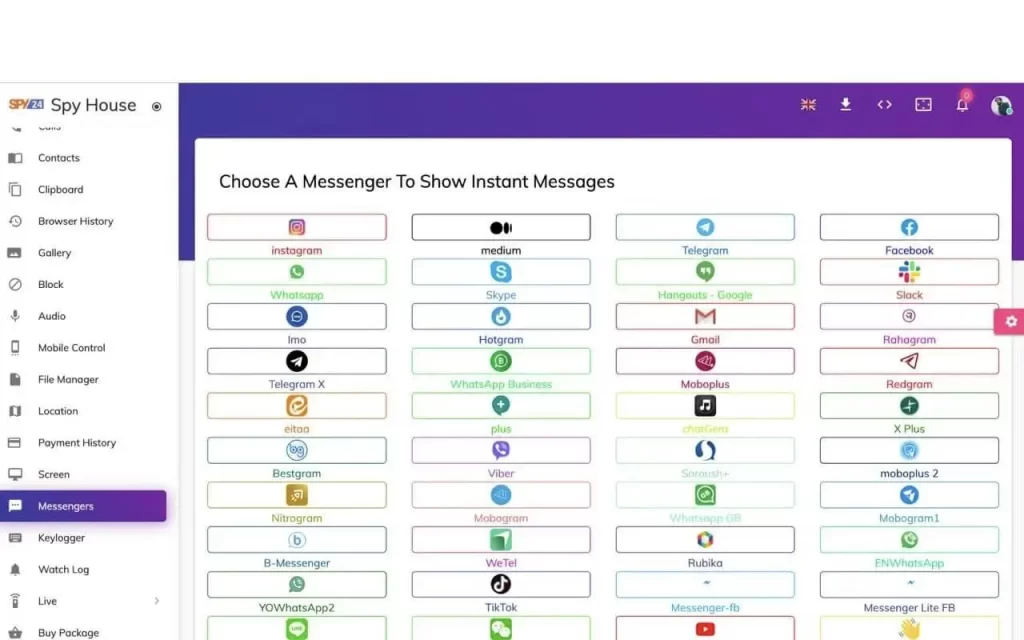

يمكنك رؤية الرسائل المرسلة والمستلمة على مواقع التواصل الاجتماعي الشهيرة وتطبيقات المراسلة – قرصنة إنستاجرام أو Facebook أو WhatsApp و SnapChat hacking كلها متوفرة مع mSpy.

يمكنك تتبع هاتف أطفالك في الوقت الفعلي والحصول على تنبيهات إذا قاموا بالمغادرة أو دخلوا “تعيين المناطق المحظورة”.

يمكنك أيضًا التحكم في العديد من الوظائف على الهاتف – مثل حظر تطبيقات أو مواقع ويب محددة ؛ منع بعض أرقام الهاتف أو مسح البيانات – كل ذلك عن بعد (بعد التثبيت).

خلاصة القول هي أنه يمكنك الوصول إلى كل نشاط تقريبًا يحدث مع الهاتف أو الجهاز اللوحي الذي تم الاستيلاء عليه. من قرصنة الرسائل النصية إلى القرصنة الفيسبوك – كل هذا هو إنجاز بسهولة مع هذه التطبيقات.

كيفية اختراق الهاتف دون وجوده معك؟

إذا كنت تستخدم تطبيقات برامج التجسس ، فمن المحتمل أن تكون الإجابة لا. بالنسبة لبرنامج الإصدار الكامل ، ستحتاج إلى الوصول إلى تثبيت البرنامج فعليًا على الهاتف أو الجهاز المستهدف. بعد ذلك يمكن إجراء المراقبة والتحكم عن بعد باستخدام لوحة المعلومات عبر الإنترنت.

باستخدام إصدار No Jailbreak – يمكن أن يكون من الممكن اختراق بيانات الهاتف دون الحاجة إلى ذلك فعليًا … مع بعض الشروط. أولاً ، يجب أن يكون لديك معرّف Apple وكلمة المرور للمستخدم – وثانيًا يجب إعداد الهاتف بالفعل لتشغيل النسخ الاحتياطية على iCloud. إذا لم يكن الأمر كذلك ، فستحتاج إلى الوصول إلى الهاتف لتكوين النسخ الاحتياطية ليتم تشغيلها في البداية.

هذا يقودنا إلى القسم التالي حيث أنظر إلى بعض الطرق الأخرى التي يمكنك بها اختراق هاتف أحد الأشخاص دون الحاجة إلى ذلك. لا تتأثر كثيراً – فهذه الأساليب ليست متاحة بسهولة لمعظم الناس ومن المرجح أن تكون مكلفة جدًا وغير قانونية. لكن سيكون لدينا نظرة للمتعة!

التعامل مع محترفي اختراق الهاتف

لقد رأيت ارتفاعًا في عدد الأشخاص الذين يعرضون “اختراق أي هاتف خليوي” دون الدخول مقابل رسوم. فقط أرسل دفعتك لهذا الشخص (غالباً عدة مئات من الدولارات). ما لم تمكن تتجه نحو المحظور؟

كيفية هكر واختراق الهاتف الذكي لشخص ما – الدليل الكامل

كن حذرًا ، فهناك العديد من المخادعين الذين يعرفون تمامًا مدى الطريق الذي يتجه بعض الأشخاص لاختراق هواتف زوجاتهم أو هواتف الشركاء. أنا عرضت هذه الخدمات كل أسبوع في محاولة للحصول عليها لعرضها على قرائي.

معظمها خدع بسيطة وبسيطة ولن أستخدمها أبداً أو أوصي بها أي شخص. كما أنها ستكون غير قانونية بغض النظر عن ظروفك أو مدى يأسك.

هل يستطيع بعض المتسللين على الهاتف فعل هذا النوع من الأشياء؟ لا شك أن الإجابة هي نعم. إذا كانوا أصليين ولديهم المهارات ، فإنهم سيكونون مكلفين للغاية – يفكرون بآلاف الدولارات – ولن تكون هناك إعلانات لهم! ما يفعلونه هو غير قانوني للغاية مع عواقب وخيمة إذا تم القبض عليهم ، وسوف يكونون حذرين للغاية على عدم الكشف عن هويتهم.

ستختلف كيفية أداء الاختراق باستخدام بعض التقنيات التي أذكرها أدناه. الطريقة الأكثر احتمالا للعثور على شخص ما يقدم هذه الخدمات سيكون من خلال بعض التحقيق الخاص (قراءة شادي!) سرية. أنا لا أوصي به!

القرصنة باستخدام Stingray أو IMSI Catcher

هذه الطريقة لها عدة أسماء مرفقة بها. أحيانًا يتم وصف IMSI Catcher (معرّف مشترك المحمول الدولي) على أنها False Towers أو اسم Stingray (اسم العلامة التجارية في الأصل لمعدات القرصنة).

“IMSI Catcher” هو الاسم العام المعطى للأجهزة المستخدمة في التنصت وتتبع مشتركي شبكة المحمول – أي هاتفك الخلوي! في الأصل فقط المستخدمة حقا من قبل رجال القانون حيث أصبحت الآن أكثر انتشارا بين المجرمين و / أو المحققين الخاصين.

وهي تعمل (بشكل أساسي) بالتحايل على أنها برج هاتف نقال حقيقي وتقوم باعتراض الإشارات في المنطقة المحيطة. ويمكنهم بعد ذلك التعرف على الهواتف الفردية واختراق بياناتهم – بما في ذلك أحيانًا الاستماع إلى المكالمات وتسجيلها أو تتبع الحركات.

وقد بيعت الإصدارات الأصلية من المعدات التي تزيد قيمتها عن 50000 دولار ، لكن الآن أصبحت متوفرة إنطلاقا من 1500 دولار – من الواضح أنه في نطاق الحصول على المزيد من الإساءة من قبل المجرمين.

تعرض فرض القانون للضغط في الآونة الأخيرة بسبب الاستخدام غير المنظم دون أمر قانوني وزعم انتهاك قوانين الخصوصية.

هل تقوم بالبحث عن تطبيق للتجسس على هاتف الأندرويد بشكل مجاني؟

- اختراق القوى القانونية

أتلقى دائمًا أسئلة من أشخاص يشتبهون في أنهم يخضعون للمراقبة من قبل الشرطة أو تم اختراقهم من قبل مكتب التحقيقات- على محمل الجد! لا أعرف ماذا يتوقعون مني – أنا أرفض إعطاء أي نوع من أنواع التعليقات أو الأسئلة – من أجل سلامتي القانونية!

كما هو مذكور أعلاه فهي موثقة بشكل جيد بأنها تستخدم أجهزة Stingray في الماضي. ما لم تكن تعيش تحت صخرة في السنوات الأخيرة ، فأنا متأكد من أنك توصلت إلى استنتاج مفاده أن خدمات فرض القانون (أينما كنت) لديها القدرة على اختراق هاتفك الخلوي دون علمك.

كان هناك العديد من الفضائح والتسريبات من المبلغين عن المخالفات. إذا أرادوا أن يتجسسوا على اتصالاتك الإلكترونية ، فبإمكانهم ذلك وسوف يفعلون – نأمل أن يستخدم رجال القانون أمرًا قانونيًا ، ولكن من يدري؟

هناك شيء واحد مؤكد … لن يستخدم mSpy أو Flexispy – ولن تعرف ذلك من خلال النظر إلى هاتفك بحثًا عن علامات قد تتعرض للقرصنة!

ماذا عن فضيحة قرصنة الهاتف في المملكة المتحدة؟

لقد سُئلت عن هذه الأوقات العديدة وأذكرها هنا لأني أجدها مثيرة للاهتمام للغاية … ومذهلة. يعتقد الناس أن قرصنة الهاتف لابد وأن تكون خبيرة في مجال تكنولوجيا المعلومات ، وذلك باستخدام بعض البرامج المتطورة. في بعض الأحيان أنها في الواقع بسيطة للغاية.

واندلعت الفضيحة قبل بضع سنوات عندما تبين أن صحفيين من نيوز انترناشونال (مجموعة صحف بريطانية) اخترقوا هواتف محمولة تخص مشاهير وآخرين. كان الأمير هاري أحد أشهر ضحايا السقوط!

هذا أدى إلى فضيحة كبيرة مع تحقيقات رسمية والعديد من القضايا القضائية – مع بعض الأشخاص الذين يقضون عقوبات بالسجن.

كيف فعلوا ذلك؟ قاموا باختراق حسابات البريد الصوتي للمستخدمين. أنت تعرف النظام حيث يمكنك الاتصال برقمك ثم أدخل رقم التعريف الشخصي الخاص بك للاستماع إلى رسائل البريد الصوتي الخاصة بك؟ حسنا مرة أخرى في اليوم معظم الناس لم يفكر في تغيير رقم التعريف الشخصي الافتراضي!

استدعى المحققون ببساطة هواتف المشاهير وقاموا بإدخال الكود الصحيح و يمكنهم الاستماع إلى البريد الصوتي لضحاياهم. غير متطورة جداً ولكنها تدخل فقط في نفس الشيء.

لذلك لقد حصلت على ما تريد – اختراق هاتف شخص يمكن القيام به بسهولة بالغة ، وذلك باستخدام برامج تجسس متاحة على نطاق واسع وبأسعار معقولة. ويمكن أيضا أن يتم ذلك مع مزيد من التطور وعلى حساب كبير.

كما هو الحال دائمًا – أنا أوصي بأن تفعل ذلك بطرق قانونية وأخلاقية. توجد قوانين الخصوصية لحمايتنا جميعًا – لذا ابقَ آمنًا وقانونيًا.

اختراق الهاتف عن طريق الرقم بأحدث الوسائل-الجاسوس

اختراق الهاتف عن طريق الرقم نقدمه لكم اليوم عبر موقعنا الجاسوس حيث تكثر المئات من الأساليب والمواقع الإلكترونية التي تنشر طرق كثيرة لاختراق الهاتف المحمول وبالأخص الهواتف الذكية ولكن معظم هذه الطرق تعتبر مواقع نصب وسرقة لبعض حسابات والتحويلات.ولتفادى عمليات السرقة والنصب يجب التعرف على أنواع المكالمات وطرق الاتصالات وكيفية نقل الرسائل والمكالمات، لكل شركة اتصالات أكواد تستخدمها بشفرات مخصصة بين مستقبل المكالمة وبين المرسل ولا يمكن فك هذا التشفير دون الرجوع إلى شركة اتصالات المحمول التابع لها لذلك لا يمكن اختراق الهاتف المحمول إلا بواسطة برامج اختراق هواتف مخصصة لذلك لفك مثل هذه الشفرات.

اختراق الهاتف عن طريق الرقم بأحدث الوسائل – الجاسوس

عن طريق استخدام هاتف نقال يتم برمجته لاستقبال نسخة طبق الأصل من الرسائل المرسلة والمكالمات عن طريق استقبال المكالمة على تليفونين في نفس الوقت دون شعور صاحب الهاتف المخترق بالتجسس عليه.

عن طريق برامج التجسس على الهاتف المحمول ولكن من أنواع الهواتف الذكية ويتوافر فيها خدمة الاتصال الجماعي لعدد من الأشخاص في نفس الوقت وتقوم هذه البرامج بعد تثبيتها على الأجهزة باستقبال نسخة من الرسائل المرسلة وأيضا الملفات المستقبلة على الهاتف المحمول سواء كان الهاتف متصل بخدمة الإنترنت أو البلوتوث دون شعور أحد بانة يتم استقبال نسخة أخرى من الرسائل والملفات في هاتف آخر.

عن طريق رقم الهاتف الخاص بك يتم تنزيل البرنامج على أي هاتف ذكي وعمل تسجيل برقم الهاتف المراد اختراقها وعند طلب رقم التحقق يتم اختيار طلب خدمة الاتصال وليس إرسال رسالة وبعد سماع الرسالة يتم إدخال الكود الذي سمعته وتفعيل الحساب وبالتالي اختراق البرنامج لصاحب الرقم ومعرفة جميع رسائله والملفات التي أرسلها واستقبلها.

من الممكن أن تكون الأشخاص التي تقوم بعمل اختراق الأجهزة من الأفراد المحيطين حيث يمكنهم توافر الجهاز معهم في أي وقت وبالتالي يسهل على المخترق تحويل المكالمات والرسائل لرقم الشخص المخترق بدل الشخص المخترق جهازه.

بعض أنواع شرائح خطوط التليفون يمكن تركيب جهاز لقراءة ما على الشريحة بعد ربطها بجهاز حاسب إلى وتثبيت إحدى البرامج المخصصة لهذا النوع من التجسس على جهاز الكمبيوتر بعد ذلك يمكن الحصول على كل الأرقام والبيانات الموجودة على شريحة الهاتف وكانت هذه الطريقة مشهورة لدى محلات صيانة أجهزة المحمول لاستعادة الأرقام التي كان تم مسحها بالخطأ.

يمكن أيضا اختراق الهاتف عن طريق شريحة الرقم المحمول وتتبع موقع الهاتف أو الشخص المراد اختراقه ويمكن تركيب بعض كاميرات المراقبة بعد تثبيت بعض البرامج تقوم بفتح كاميرا هاتف الشخص المخترق أوتوماتيكيًا بدون معرفته أو شعوره بفتح الكاميرا.

يتم تثبيت بعض البرامج المخصصة للتجسس على أجهزة أخرى مرتبطة برقم هاتف الشخص المراد اختراقه وفتح السماعات أوتوماتيكي وسماع كل ما يدور بجوار الهاتف المحمول المخترق وكان يستخدم هذه التقنية عند احتياج البعض الاطمئنان على أطفالهم دون عمل صوت ومعرفة الأطفال ولكن البعض يستخدم مثل هذه البرامج للتجسس بدل من الاستفادة منها بشكل سليم.

وللتعرف على المزيد من المعلومات عن استخدام الهواتف الذكية يمكنكم الدخول إلى المقال التالي: كيف اعرف ان جوالي الايفون مخترق وما هي أنواع الاختراقات ولحماية نفسك من الاختراق أو التجسس يمكن التعرف على الطرق من خلال زيارة المقال التالي: كيف الغي مراقبة الواتس اب وكيفية حمايته ومنع اختراقه

أنواع الهواتف التي يمكن اختراقها

يجب أن تكون جميع الهواتف المراد اختراقها من نوعية الهواتف المحمولة الذكية وأن يكون متوفر فيها خدمة الإنترنت وخدمة البلوتوث لكن يفضل الإنترنت لأن مدى إشارات البلوتوث ضعيفة ولكن مجموعة من ماركات الهواتف لها طريقة وأسلوب مختلف للاختراق فمثلًا هناك بعض الماركات مل نوكيا لا يتوافق معها نفس الطريقة المتبعة لاختراق الهاتف ماركة سامسونج.

فمعظم الهواتف الذكية تعمل بنظام الأندرويد مثل السامسونج والموتورولا البعض الآخر يعمل بنظام الآي أو أس وهذا النوع من النظام موجود في الأجهزة المحمولة من ماركة أبل فقط، كذلك يوجد بعض ماركات الأجهزة تعمل بنظام ويندوز والذي يعتبر من أكثر الأنظمة المفضلة للمخترقين حيث يسهل برمجة بعض البرامج على الحاسب الآلي وتثبيتها بشكل سهل لاختراق الهواتف المحمولة بنظام ويندوز بشكل أسهل وأسرع.

ولمعرفة المزيد من التفاصيل عن اختراق الكمبيوتر يمكنكم التعرف على ذلك من خلال زيارة المقال التالي: كيفية حماية جهاز الكمبيوتر من الاختراق

ما المعلومات التي يمكن الحصول عليها من الاختراق

كل أنواع طرق الاختراق والبرامج يمكنها الحصول على بعض المعلومات المتاحة للشخص المخترق مثل سجلات المكالمات الصادرة والواردة وكل أنواع الرسائل سواء كانت نصية أو صور.

ما تم تصفحه على شبكات الانترنت، قراءة جميع رسائل البريد الإلكتروني، الصور والفيديوهات المتاحة على الهاتف سواء كان تصويرها عن طريق الهاتف أو استقبالها وتخزينها على الجهاز المخترق.

بعض أنواع برامج التجسس يمكنها استماع المكالمات واستقبال الملفات المرسلة للهاتف المخترق كذلك يتيح الدخول إلى بعض برامج السوشيال ميديا مثل الفيسبوك والواتس أب.

طرق وقاية الهاتف من الاختراق

يجب مراجعة كل عوامل الأمان التي يوفرها البرنامج عند تثبيته على الجهاز.

ضرورة التأكيد على كلمة السر عند تثبيت البرامج أن تتم عن طريق خطوتين أو طريقتين مثل رقم الهاتف أو رقم هاتف بديل أو رقم سري أو إجابات لبعض أسئلة شخصية جدا.

- استخدام بعض البرامج التي تظهر وجود أي محاولة لاختراق الهاتف.

- استخدام كلمات مرور مميزة وليست سهلة حتى لا تمكن أحد من اختراق الأجهزة والبرامج.

- أفضل التطبيقات المستخدمة لاختراق الهاتف المحمول

- سبايز: يوفر برنامج سبايز معلومات عن مكان الهاتف المخترق و الرسائل المرسلة إليه.

فلكسى سباي: يمكن لمعرفة الهاتف معرفة المكالمات الصادرة والواردة وتسجيلها كذلك يمكن برنامج فلكسى سباي من اختراق كاميرا الهاتف وفتحها ورؤية الشخص المخترق ما يحدث بجوار الهاتف المخترق.

اندرويرات: حيث يمكنك هذا البرنامج التحكم في الهاتف المخترق عن بعد عن طريق جهاز حاسب إلى والتحكم في غلقه وفتحه واستخدام الأنترنت والبرامج التي يتم تثبيتها على الهاتف المخترق.

موبى ستيلث: بعد تثبيت هذا البرنامج يتمكن المخترق من قراءة جميع الرسائل ومعرفة كل كلمة سر يتم إدخالها مع معرفة كل حسابات برامج السوشيال ميديا.

كيفية معرفة اختراق الهاتف المحمول

صعوبة التخزين وكبر المساحة المستخدمة: عند تخزين بعض الصور والفيديوهات نجد صعوبة في تخزينها أو فشل تشغيلها بسهولة وسرعتها العادية.

فشل بعض البرامج عند تشغيلها: عند تشغيل بعض البرامج المثبتة على الجهاز نجد صعوبة في تشغيله والقيام بعمله أو القيام بعمله بشكل بطيء.

تشغيل الجهاز وغلقه: قد نجد أن الجهاز فتح أو غلق دون تدخل أو اختيار من صاحب الجهاز.

اختلاف في استهلاك الانترنت: قد نجد في الهاتف المخترق استهلاك نسبة انترنت عالية أو الجاسوس عن الاستهلاك الطبيعي.

إعلانات ضارة: قد يظهر نسبة كبيرة من الإعلانات الضارة التي يجب الضغط عليها لتحويلك إلى نظام التهكير في خلفية البرامج دون شعورك بها.

طلب بعض المعلومات : عند تثبيت بعض البرامج أو الدخول إلى البريد الإلكتروني قد نجد بعض البيانات المطلوبة التي لم تكن تظهر من قبل مثل الاسم كاملًا أو تاريخ الميلاد أو دخول كلمة السر أكثر من مرة.

يمكنك الدخول عبر الإنترنت (من أي مكان) والاطلاع على جميع المعلومات والأنشطة المجمعة على الهاتف. تعمل هذه النسخة الكاملة على أجهزة Android و Apple والأجهزة اللوحية. بمجرد …

كيفية إزالة برامج الاختراق من على الهواتف المحمولة

عند ملاحظة بعض التغييرات في التليفون المحمول والتي قد تكون بسبب أصابته بفيروس معين أو تم اختراقه يفضل في كلتا الحالتين يجب تهيئة الجهاز المحمول من جديد عن طريق:

الاستعانة بتوكيل الماركة التي تخص الهاتف وطلب ضبط إعادة المصنع بعض القيام بأخذ نسخة من كل البيانات على الهاتف مثل الأرقام والصور.

أما الطريقة الثانية تعتبر طريقة غير فعالة عن الطريقة الأولى وهي مسح كل البرامج الغريبة المتواجدة على الجهاز ويفضل عمل ذلك عن طريق شخص محترف مثل مكاتب صيانة المحمول.

وبهذا نكون قد وفرنا لكم طرق اختراق الهاتف عن طريق الرقم وللمزيد من التفاصيل يمكنكم التواصل معنا من خلال ترك تعليق أسفل المقال وسوف نقوم بالإجابة عليكم في الحال.

أقوى الخفية التجسس التطبيقات لمراقبة الروبوت، IOS الهاتف الخليوي جهاز اللوحي عن بعد. التطبيقات تحكم أفضل الروبوت الأبوية للأطفال ومراهقون السلامة على الإنترنت.

الآن أسمح لنفسي أن مراقبة الروبوت، وأجهزة IOS مع ميزات حصرية أفضل من أي وقت مضى

رصد جميع الصوتية والرسائل النصية الاتصالات سجل، استمع و ساعة المحيطة في الوقت الحقيقي إطلاق العنان الأبوة والأمومة الرقمية مع الروبوت، IOS جاسوس التطبيقات Spy360 (المحيطي قائمة وأمامي / كاميرا خلفية المضايقة) عبر بروتوكول الإنترنت تسجيل المكالمات IM على الروبوت OS 10 فأكثر مع 250+ أدوات المراقبة في متناول يدك باستخدام تتبع الروبوت ورصد البرمجيات الأبوية.

- الروبوت التطبيق

- تطبيق IOS

- الاشتراك مجانا